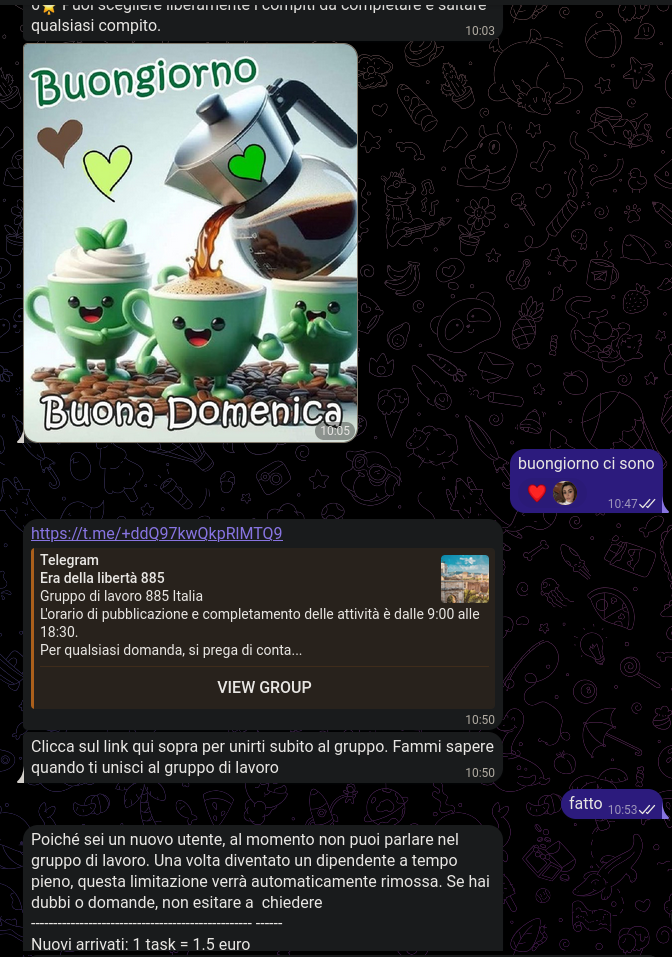

Tutto comincia con una semplice telefonata. Una voce registrata recita: "Abbiamo ricevuto il tuo curriculum, scrivimi su WhatsApp". È l'esca perfetta, studiata per colpire chi è alla disperata ricerca di un'occupazione e già capace di scremare coloro che riconoscono immediatamente la truffa.

Ti viene proposto un "lavoro" apparentemente innocuo: mettere like a degli shorts su YouTube e inviare screenshot come prova del compito svolto. Un'azione semplice che ti fa sentire utile e in controllo, mentre in realtà stai entrando nel primo stadio di un elaborato sistema di manipolazione.

Vieni progressivamente inserito in un labirinto di canali e profili Telegram dove svolgi questi "compiti" e ricevi ricompense, venendo effettivamente pagato con bonifici istantanei, fino a raggiungere la soglia critica di circa 22€. La strategia dei truffatori è quella delle "briciole di pane": effettuano una serie di piccoli bonifici, circa 3€ ogni 2 "mi piace" messi, guadagnando così gradualmente la fiducia delle vittime.

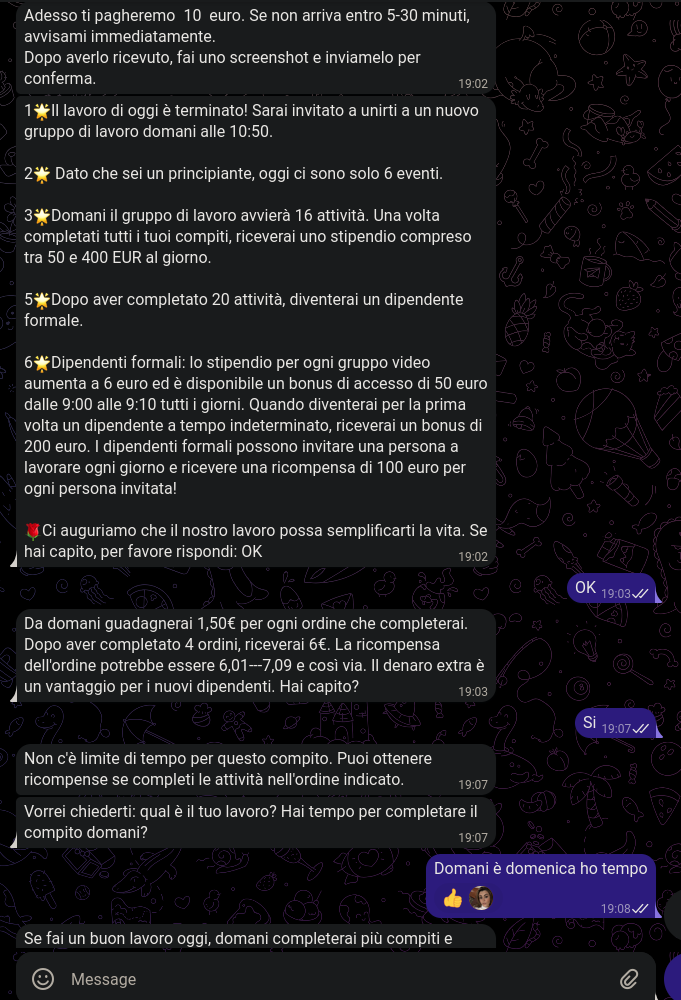

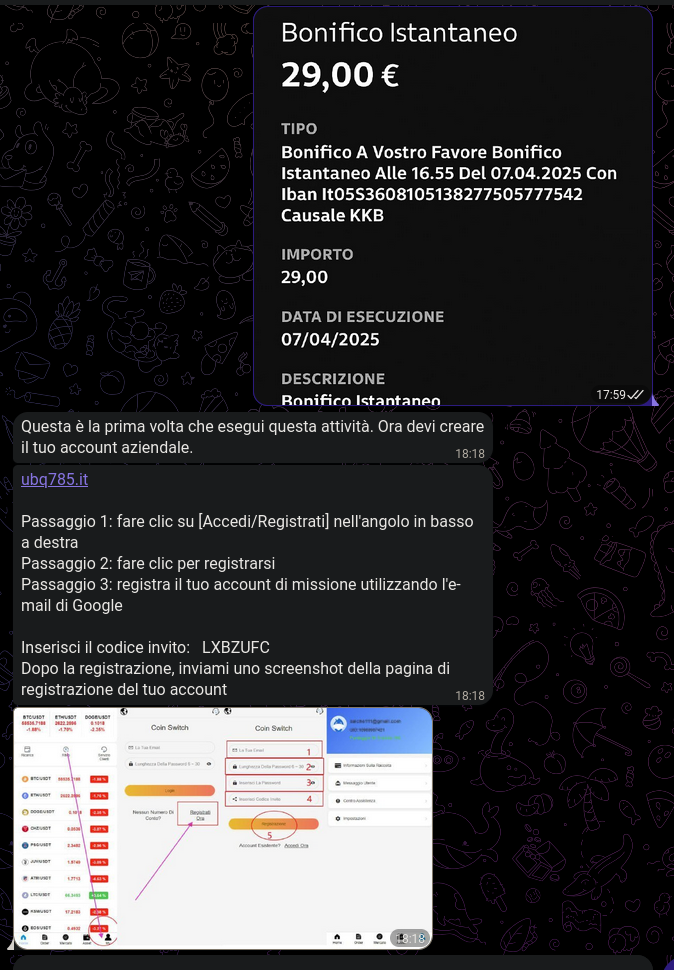

È qui che il gioco cambia: ti viene proposto il primo compito "avanzato". La vittima viene indotta a inviare 29€, registrarsi a un finto sito di investimenti in criptovalute, acquistare una specifica valuta digitale e poi, teoricamente, vedere un ritorno di 40€. Questo schema continua, con richieste economiche sempre maggiori, promettendo ritorni ancora più alti, fino a quando la vittima non investe centinaia di euro per poi non vedere più nulla in cambio.

Se sei abbastanza scaltro puoi riuscire a convincerli di aver effettuato il pagamento con screenshot fittizi, e salire alla fascia successiva.

Questo mi ha consentito di ottenere accesso al sito (ubq785.it) e di analizzarlo più a fondo, ma ci torneremo dopo.

Se sei abbastanza scaltro puoi riuscire a convincerli di aver effettuato il pagamento con screenshot fittizi, e salire alla fascia successiva.

Questo mi ha consentito di ottenere accesso al sito (ubq785.it) e di analizzarlo più a fondo, ma ci torneremo dopo.

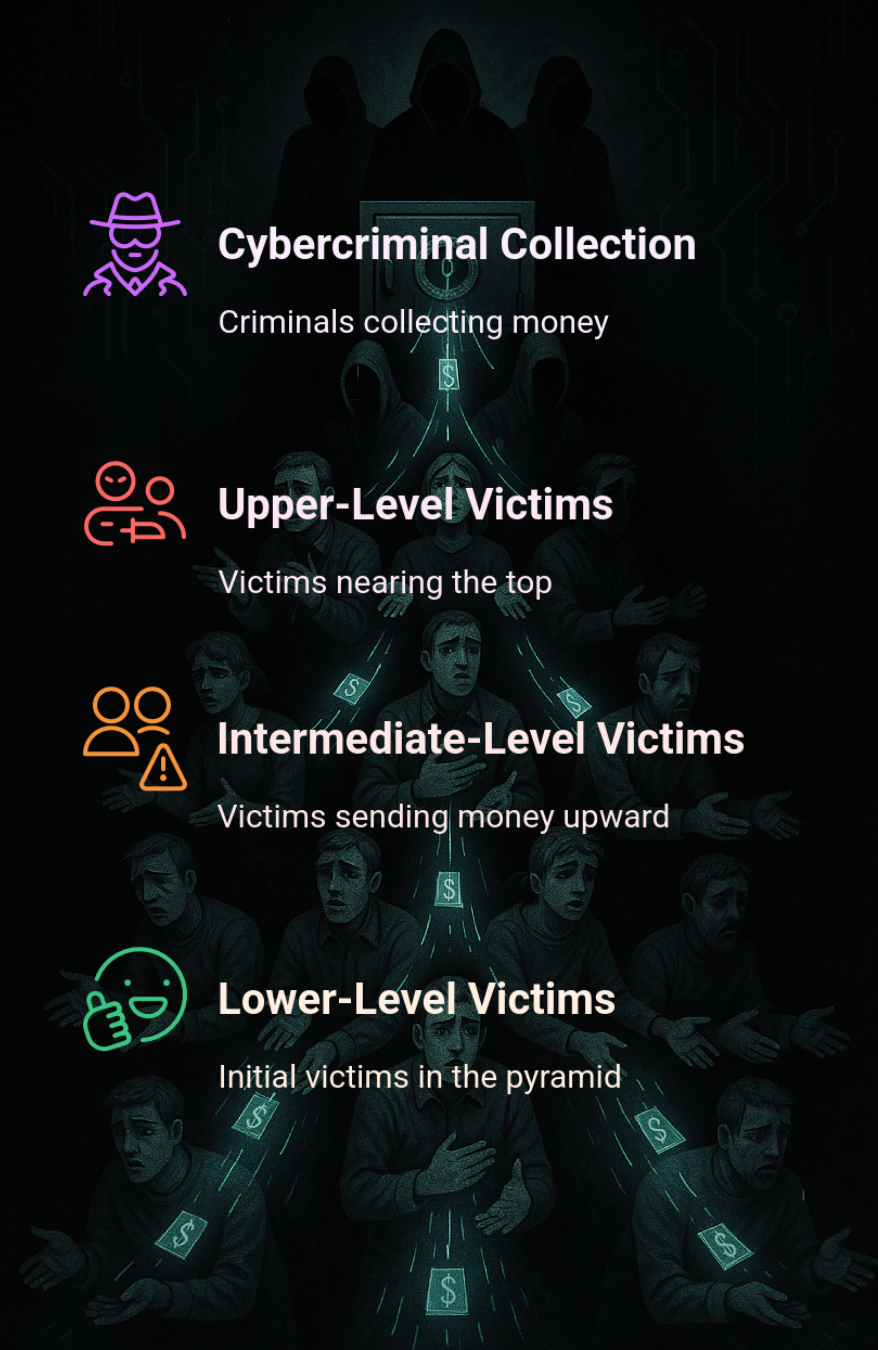

La Segmentazione delle Vittime: Una Piramide di Pagamenti

A questo punto scopri di essere entrato in un meccanismo più complesso: sei parte di una catena di pagamenti tra vittime, un sistema ideale per rendere difficile rintracciare i cybercriminali. I truffatori dividono le vittime in segmenti, creando una vera e propria struttura piramidale:

Mentre a una vittima viene detto che stanno arrivando i soldi dovuti, a un'altra viene richiesto il pagamento nello stesso momento. Questa dinamica crea un flusso circolare di denaro che passa da una vittima all'altra, con i truffatori che utilizzano le vittime al vertice della piramide per incanalare i pagamenti sui propri conti prima di sparire nel nulla.

Questo sistema è particolarmente efficace perché ogni transazione appare legittima dal punto di vista bancario - sono persone reali che effettuano bonifici ad altre persone reali - rendendo estremamente difficile per le autorità identificare e perseguire i veri orchestratori.

Ciò che rende particolarmente insidioso questo schema è la sua natura sofisticata e la profonda comprensione della psicologia umana su cui si basa. La truffa ha successo in Italia perché colpisce un segmento vulnerabile della popolazione: persone disoccupate, spesso disperate, che vedono in questa "opportunità" una possibile via d'uscita dalle difficoltà economiche. Il metodo sfrutta diverse tecniche di manipolazione:

La selezione naturale iniziale: Il messaggio vocale generico ("Abbiamo ricevuto il tuo curriculum, scrivimi su WhatsApp") funziona come primo filtro. Chi è già sospettoso si auto-elimina, permettendo ai truffatori di concentrarsi sui più vulnerabili.

L'illusione di controllo: Richiedendo azioni attive come mettere like e inviare screenshot, la truffa crea un falso senso di partecipazione e controllo. La vittima sente di star lavorando realmente, non di essere manipolata.

Il condizionamento progressivo: La strategia delle "briciole di pane" è particolarmente efficace perché sfrutta un principio psicologico fondamentale: piccole ricompense frequenti creano dipendenza e fiducia. I mini-bonifici di 3€ attivano il circuito della dopamina nel cervello, generando aspettativa positiva.

La psicologia dell'investimento emotivo: Quando la vittima ha già dedicato tempo ed energie al "lavoro", subentra il fenomeno psicologico del "sunk cost fallacy" (fallacia del costo irrecuperabile) - è più difficile abbandonare qualcosa in cui si è già investito.

L'escalation graduale: Il passaggio dai piccoli pagamenti alla richiesta di somme maggiori avviene solo dopo aver stabilito un pattern di affidabilità. La vittima è ormai condizionata a credere che ogni investimento genererà un ritorno maggiore.

Il Sistema di Profilazione: Cosa sanno di te

Il sistema di profilazione è particolarmente inquietante e sofisticato. Durante l'intero processo, i truffatori raccolgono sistematicamente informazioni personali per decidere se e fino a che punto tenere nel giro ciascuna vittima:

- Nome e cognome

- Età

- Occupazione (utilizzata per valutare il potenziale profitto ottenibile dalla vittima)

- Numero di telefono

- Sistema operativo del telefono (dedotto dagli screenshot inviati)

- Coordinate bancarie complete (IBAN e nome banca)

- Profilo Telegram

- Email (per la registrazione al sito)

- Indirizzo IP (quando si apre il link)

Questa mole di dati permette loro di personalizzare l'approccio per massimizzare le probabilità di successo, oltre a rappresentare un potenziale valore per future truffe o per la vendita nel dark web.

Analisi del Sito

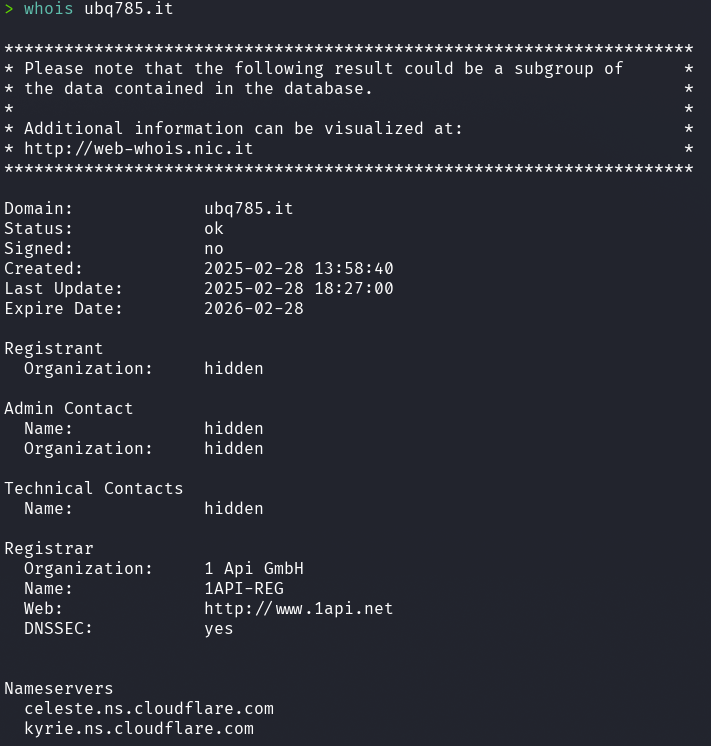

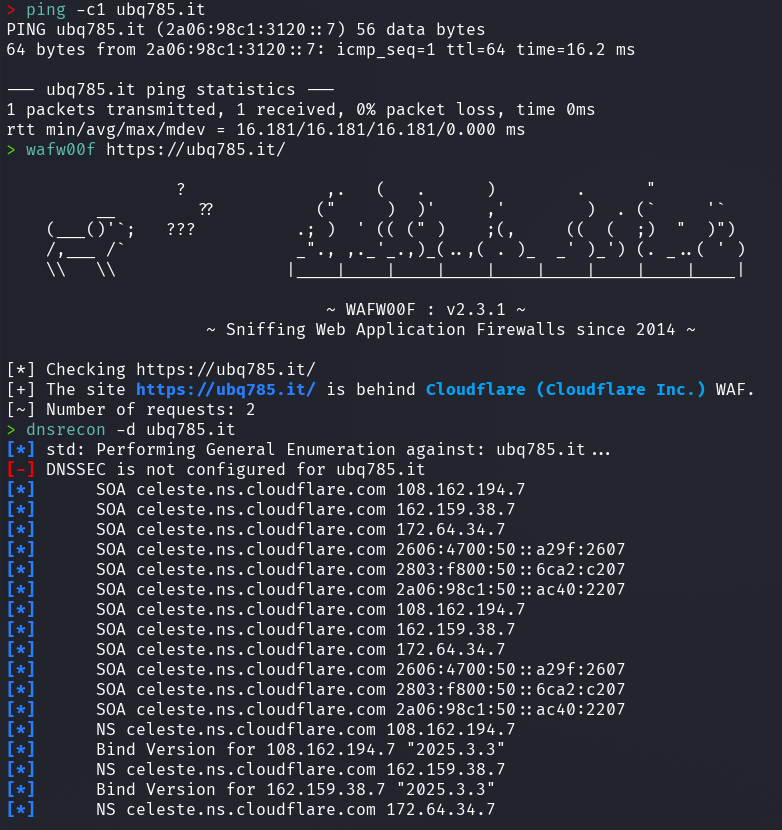

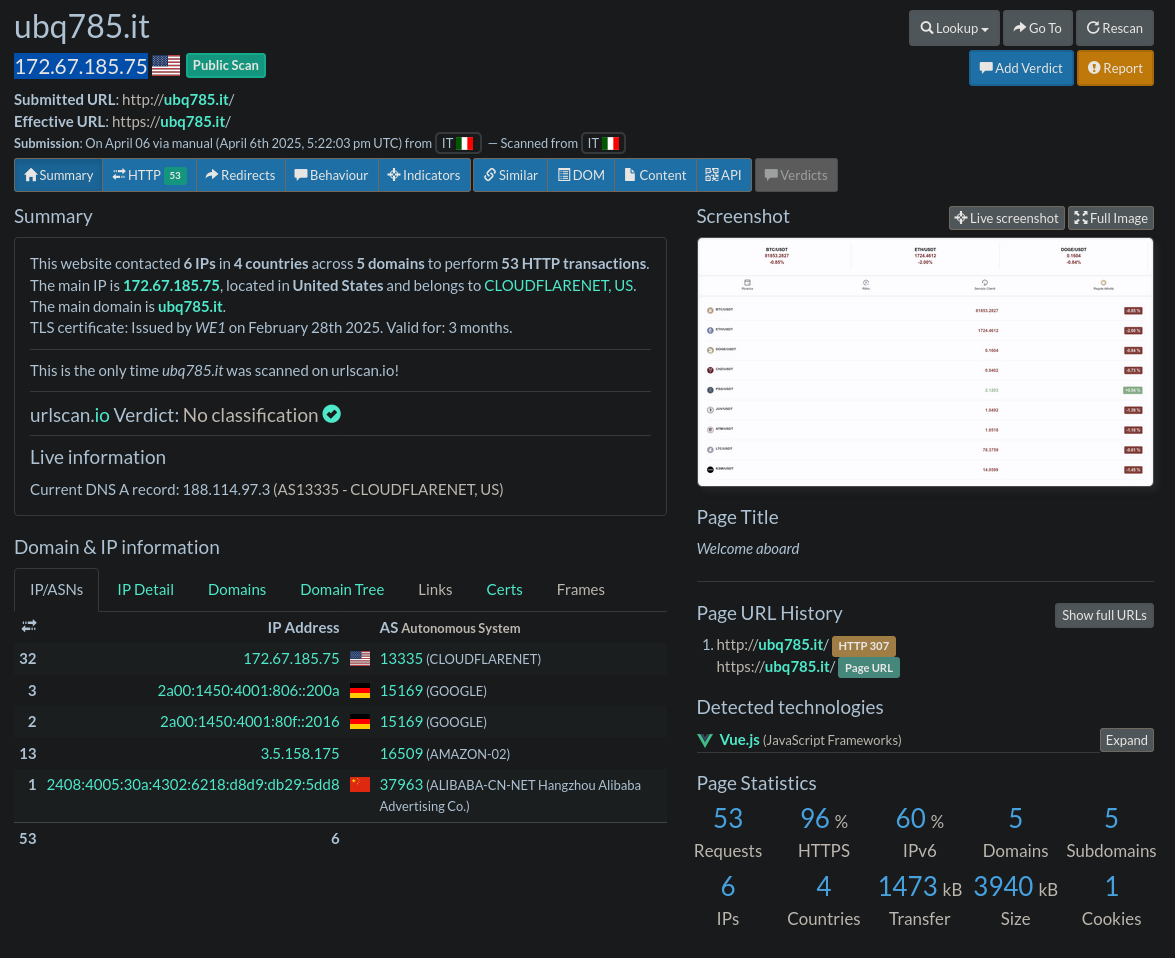

Il sito (ubq785.it) si è rivelato una costruzione in Vue.js protetta da WAF Cloudflare, è registrato e attivo da 2 mesi.

Per bypassare il waf e trovare l'ip originale ci sono varie tecniche ecco alcuni suggerimenti:

- wafw00f e dns recon per enumerazione

- Ricerche su Shodan/FOFA/Censys ad esempio per certificato ssl(https://www.shodan.io/search?query=Ssl.cert.subject.CN%3A"ubq785.it")

- Analisi dei record SPF

- Ricerca storica su viewdns.info

- Ricerca per hash del favicon

- Scansioni via urlscan.io

L'analisi tecnica ha rivelato diversi elementi interessanti:

- Indirizzi email nascosti nel codice JavaScript offuscato

- Connessioni a bucket S3 situati ad Hong Kong (ap-east-1), un indizio sulla possibile localizzazione dei malfattori

- Vulnerabilità XSS dovute all'utilizzo di librerie obsolete, che teoricamente avrebbero potuto permettermi di eseguire codice JavaScript arbitrario sui browser dei truffatori

Purtroppo non sono riuscito a sfruttare il cross site scripting come vettore d'attacco per accedere al loro sistema, dato che i truffatori stessi non accedono direttamente al sito, ma serve solo come facciata per conferire credibilità al loro "sistema" e raccogliere informazioni sulle vittime. Non hanno abboccato nemmeno a cliccare su link per rivelarmi l'ip o trapelare altre informazioni in chat.

Questo però mi ha fatto ridere parecchio: